The post Cisco DHCP 設定 first appeared on Column - IIDA Techno Corp..

]]>DHCPリレーエージェント

DHCPリレーエージェントとは、異なるネットワーク上にあるDHCPクライアントとDHCPサーバを中継する仕組みのことです。

DHCPサーバとDHCPクライアントの通信ではブロードキャストが使用されます。

そのためDHCPサーバとDHCPクライアントは同じネットワークに存在する必要がありますが、ネットワークを分離して構築している場合もあります。

そんな時にDHCPリレーエージェントをルータに設定しておくことで、違うネットワークに存在するDHCPサーバからIPアドレスなどの情報を取得することができます。

設定

(config)# service dhcp

(config)# ip dhcp excluded-address 192.168.10.254

(config)# ip dhcp pool test01

(dhcp-config)#

(dhcp-config)# network 192.168.10.0 255.255.255.0

(dhcp-config)# default-router 192.168.10.254

[ service dhcp ]

DHCPサービスの有効化

[ ip dhcp excluded-address <ip-address> | <last-ip-address> ]

除外するIPアドレスの設定

[ ip dhcp pool <pool-name> ]

DHCPプール名の設定

[ network <network> <subnet-mask> ]

ネットワークアドレスの設定

[ deafult-router <ip-address> ]

クライアントに通知するデフォルトゲートウェイの設定

・DHCPリレーエージェント設定

(config)# interface GigabitEthernet 0/0/1

(config-if)#

(config-if)# ip helper-address 192.168.40.100

[ ip helper-address <ip-address> ]

DHCPサーバーのIPアドレスを指定

The post Cisco DHCP 設定 first appeared on Column - IIDA Techno Corp..

]]>The post Cisco DHCPについて first appeared on Column - IIDA Techno Corp..

]]>DHCPは、ネットワーク接続に必要なIPアドレスなどの情報を自動的に割り当てるプロトコルです。

DHCPサーバとDHCPクライアントで構成されており、DHCPサーバはIPアドレスの設定情報などをDHCPクライアントに割り当てます。

DHCPクライアントは、IPアドレスの設定情報などをDHCPサーバから割り当てられます。

仕組み

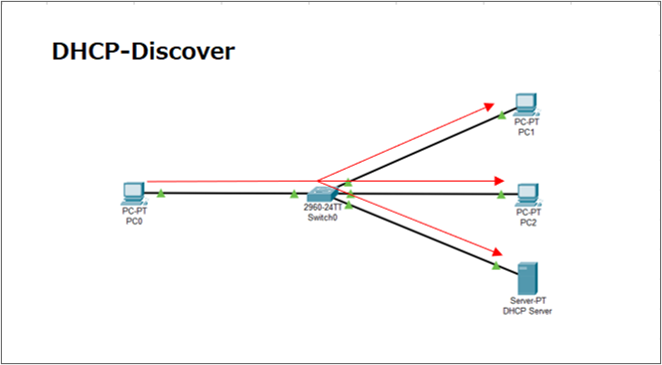

1.DHCP Discover

DHCPクライアントは自分のIPアドレスもDHCPサーバのIPアドレスもわからない状態です。

そのため、まずはDHCPサーバを探索します。この時メッセージをネットワーク全体に送信します。

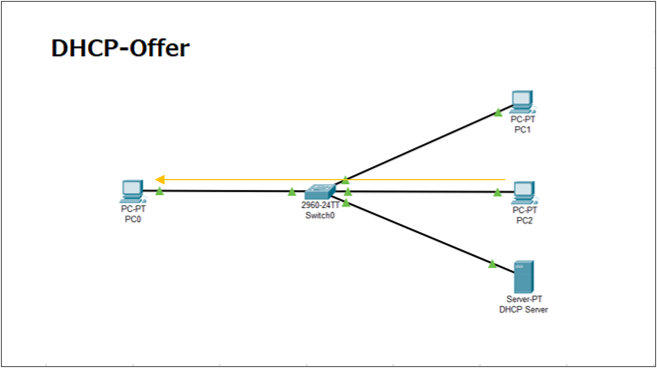

2.DHCP Offer

メッセージを受け取ったDHCPサーバは、クライアントに割り当てるIPアドレス設定などを選択して提案します。

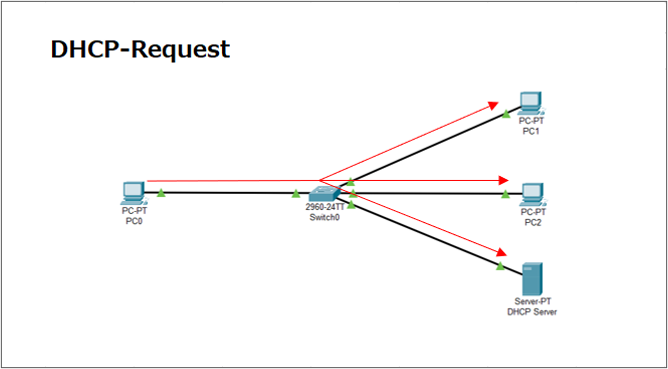

3.DHCP Request

次にクライアントは提案されたIPを使用することを通知するためのメッセージを送信します。

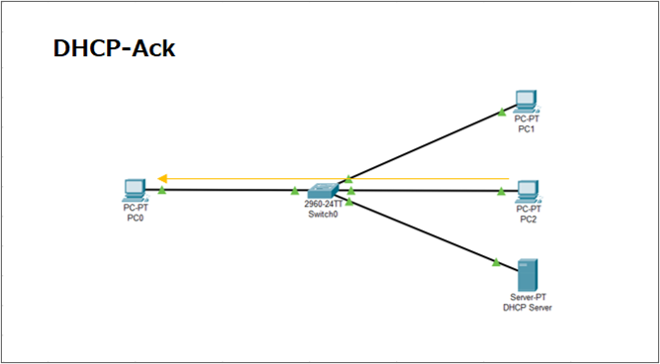

4.DHCP Ack

最後にDHCPサーバはDHCPクライアントが使用するIPアドレスなどの設定情報を送信します。

こうして、DHCPクライアントにIPアドレスなどの情報が割り当てられます。

The post Cisco DHCPについて first appeared on Column - IIDA Techno Corp..

]]>The post Cisco スイッチ VLANについて first appeared on Column - IIDA Techno Corp..

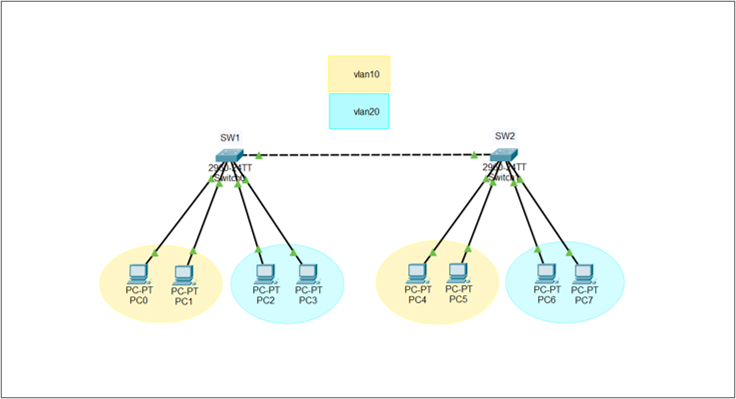

]]>VLANは仮想的なLANセグメントを作る技術です。

VLANを使用することでルータやL3スイッチのようにブロードキャストドメインを分割することができます。

VLANを設定すると同じVLAN IDのポートにだけブロードキャストが転送され、異なるVLAN IDのポートには転送されません。そのため無駄な受信フレームが減り、各ホストの処理を軽減できます。また、VLAN IDによって通信を分けられるので、ネットワークのセキュリティも高くなります。

VLANの種類

・ポートVLAN

最も一般的なVLANです。

スイッチのポート単位でVLANを割り当てていく方法です。

・タグVLAN

タグという仕組みを使って、1つの物理ポートに複数のVLANのデータを通せるVLANです。

・MACベースVLAN

スイッチに接続するMACアドレスをもとにして、ネットワークごとに割り振るVLANです。

・ユーザベースVLAN

ネットワークを使うユーザの認証情報によって識別する方法です。

認証されたユーザでどのネットワークにコンピュータが所属するかが決まります。

・サブネットベースVLAN

IPアドレスによって識別する方法です。

スイッチに接続するコンピュータのIPアドレスでユーザがどのポートのネットワークに所属するかが決まります。

The post Cisco スイッチ VLANについて first appeared on Column - IIDA Techno Corp..

]]>The post AD インストール first appeared on Column - IIDA Techno Corp..

]]>ADは管理するネットワーク上に存在するデバイスや利用者の情報などを一元管理する仕組みです。

ネットワーク上のコンピュータや情報機器、それを利用するユーザの利用権限などを効率よく管理することができます。

インストール方法

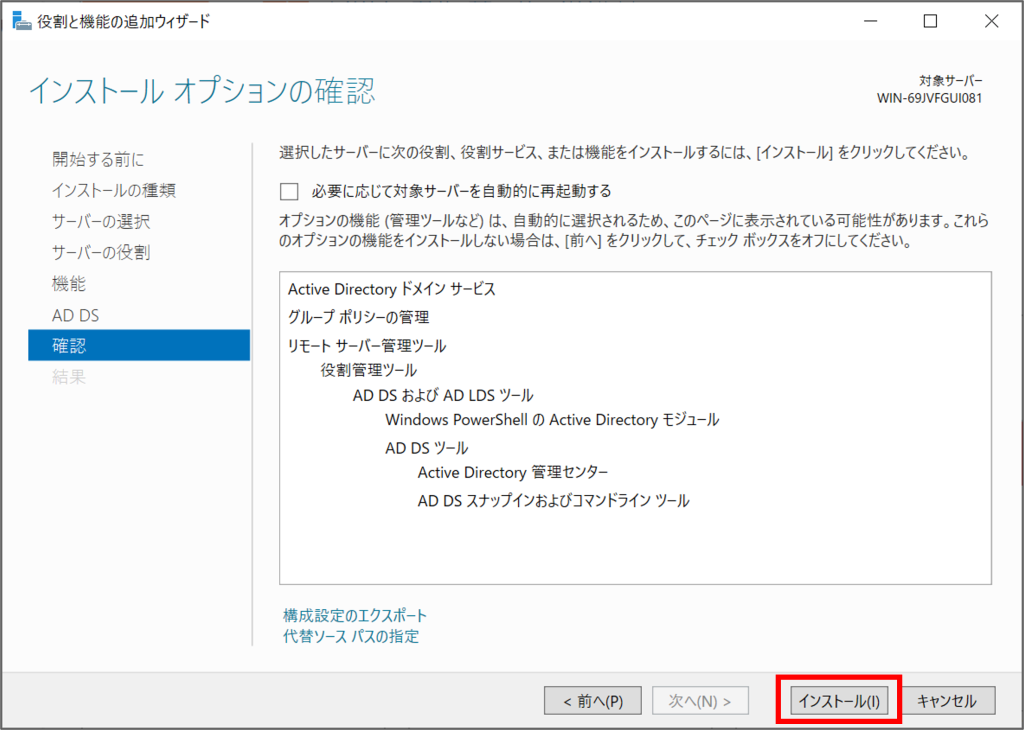

今回はWindowsServer2019にADをインストールしてみます。

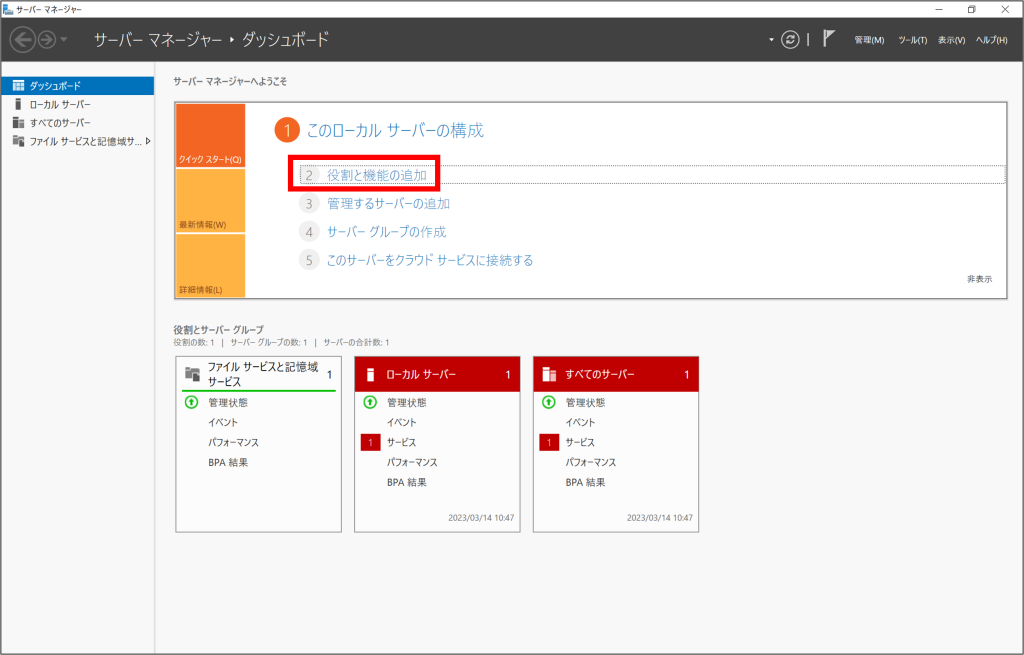

1.サーバーマネージャーから「役割と機能の追加」をクリックする。

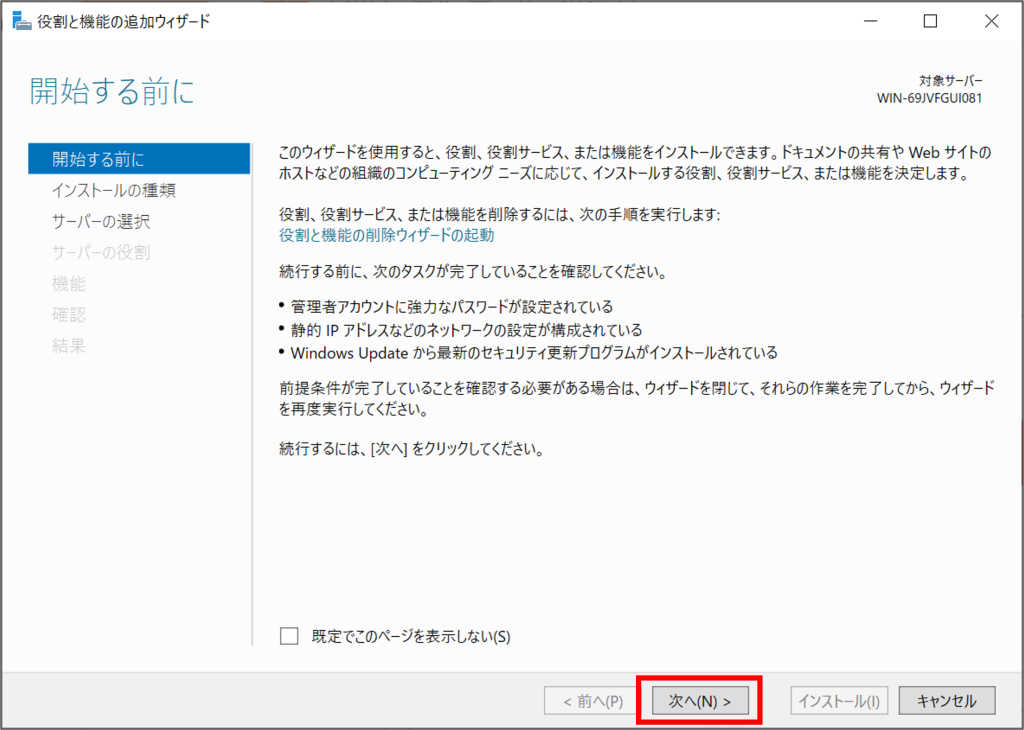

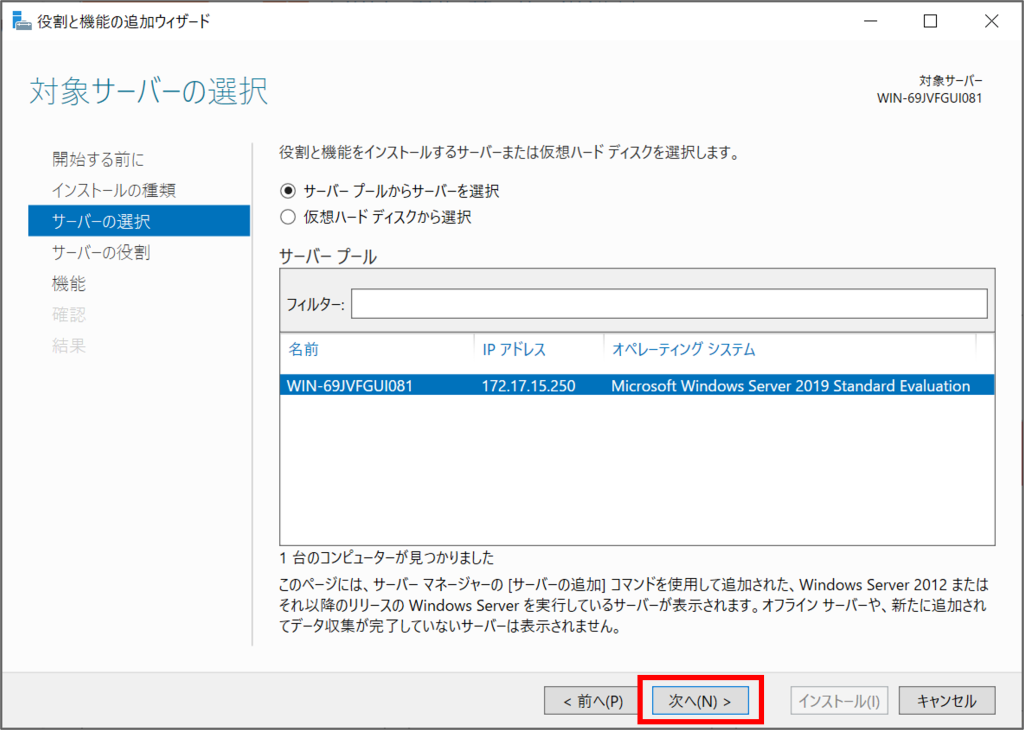

2.「次へ」をクリックして「役割ベースまたは機能ベースのインストール」が選択されていることを確認し、「次へ」をクリックする。

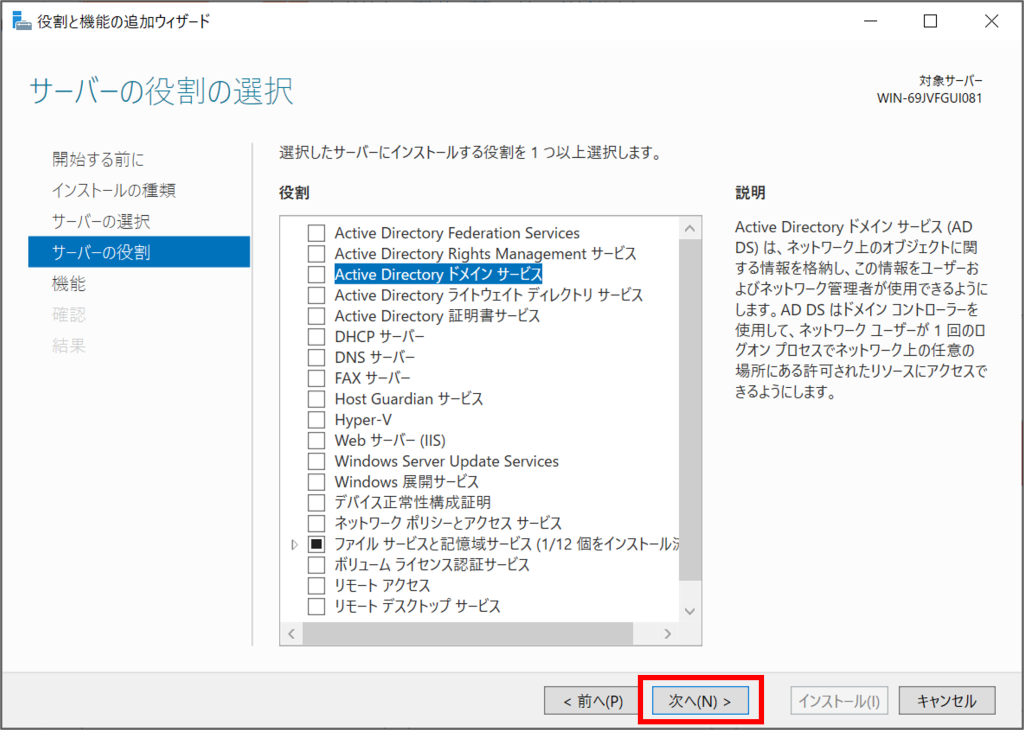

3.「次へ」をクリックして、「Active Directory ドメインサービス」を選択する。

4.「機能の追加」をクリックする。

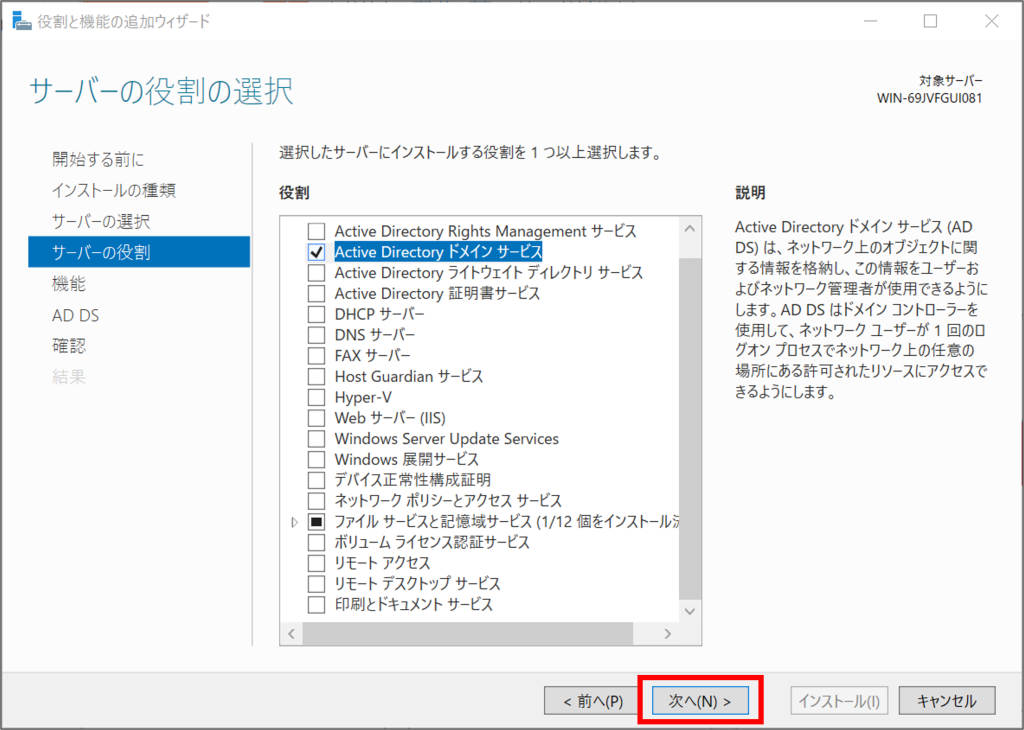

5.「Active Directory ドメインサービス」にチェックが入っていることを確認して「次へ」をクリックする。

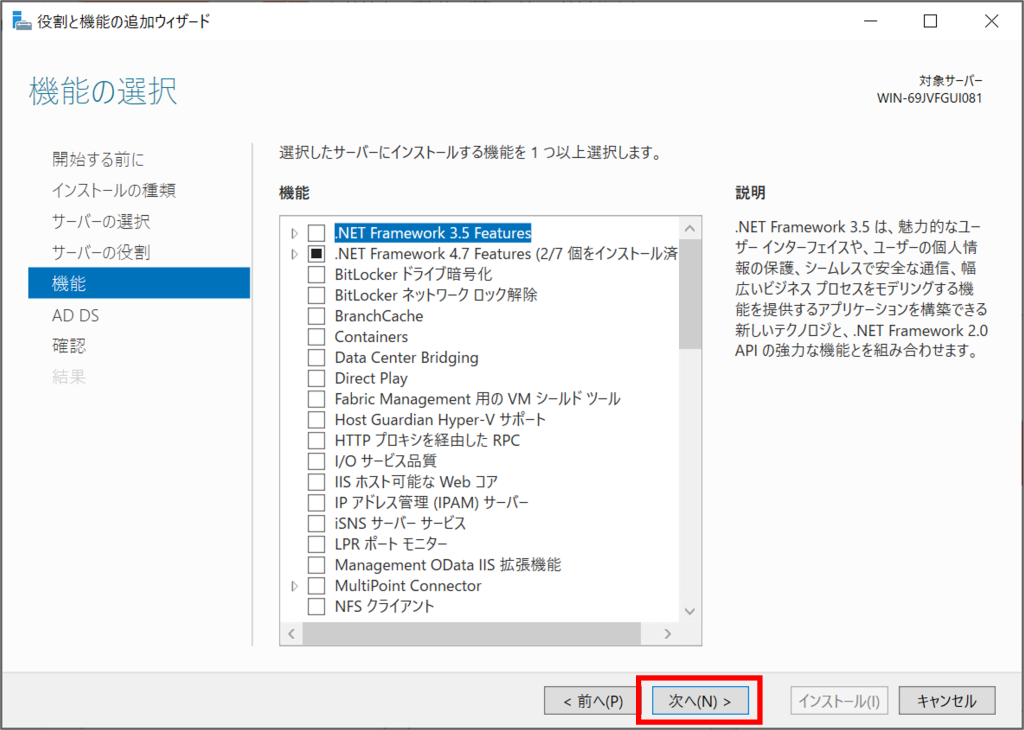

6.追加したい機能があれば、チェックを入れて「次へ」をクリックする。

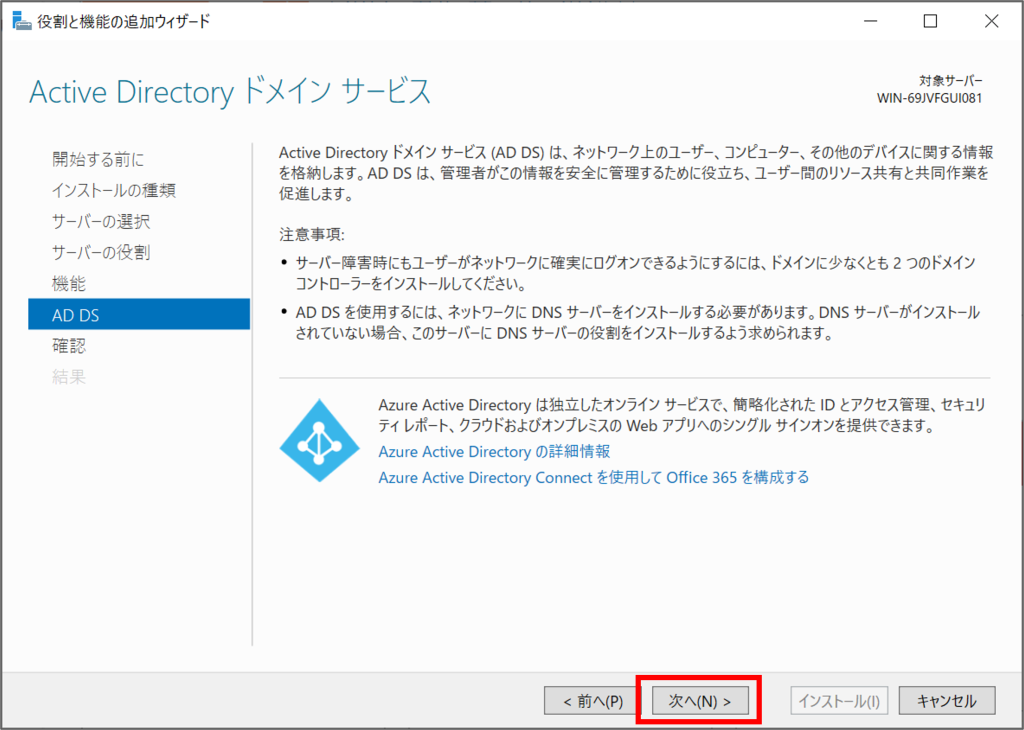

7.「次へ」をクリックして、「インストール」をクリックする。

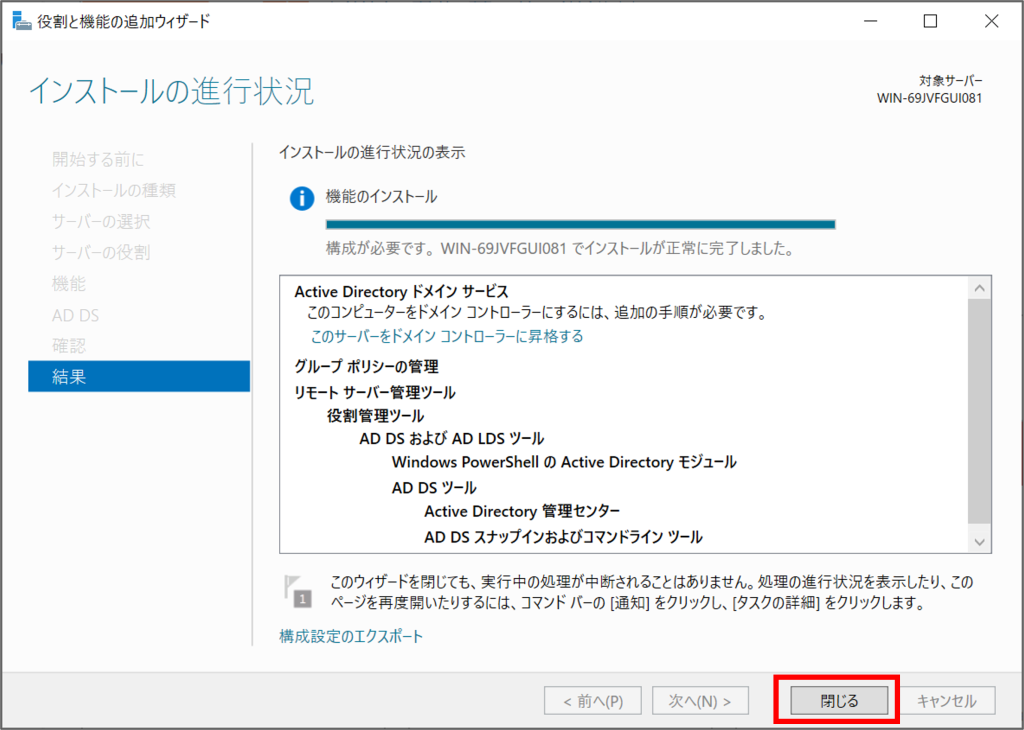

8.インストールが完了したら、「閉じる」をクリックする。以上で、ADのインストールは完了です。

The post AD インストール first appeared on Column - IIDA Techno Corp..

]]>The post Cisco 拡張ACL 設定 first appeared on Column - IIDA Techno Corp..

]]>設定

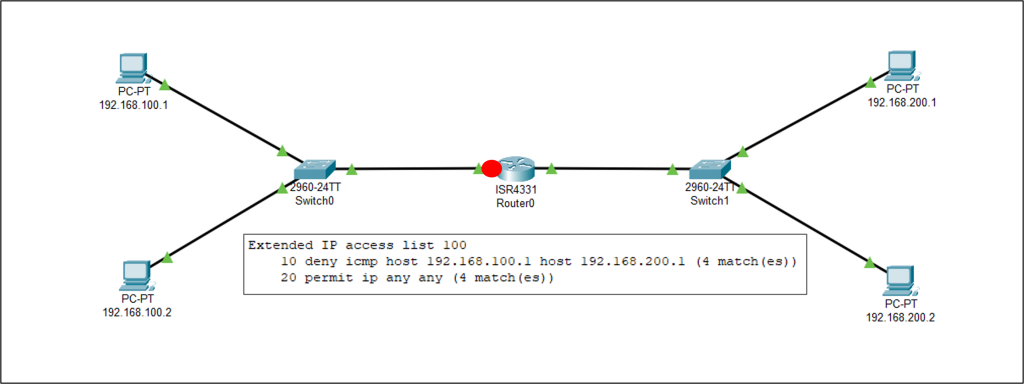

・番号付き拡張ACL

(config)# access-list 100 deny icmp host 192.168.100.1 host 192.168.200.1

(config)# access-list 100 permit ip any any

(config)# interface GigabitEthernet 0/0/0

(config-if)#

(config-if)# ip access-group 100 in

[ access-list <number> <deny/permit> <protocol> <source> <wildcard> <destination> <wildcard> ]

番号付き拡張ACLの作成

・permit:通信を許可する

・deny:通信を拒否する

・protocol:プロトコルを指定する

・source:送信元IPアドレス

・destination:宛先IPアドレス

・wildcard:ワイルドカードマスク

[ ip access-group <number> <in/out> ]

ACLの割り当て

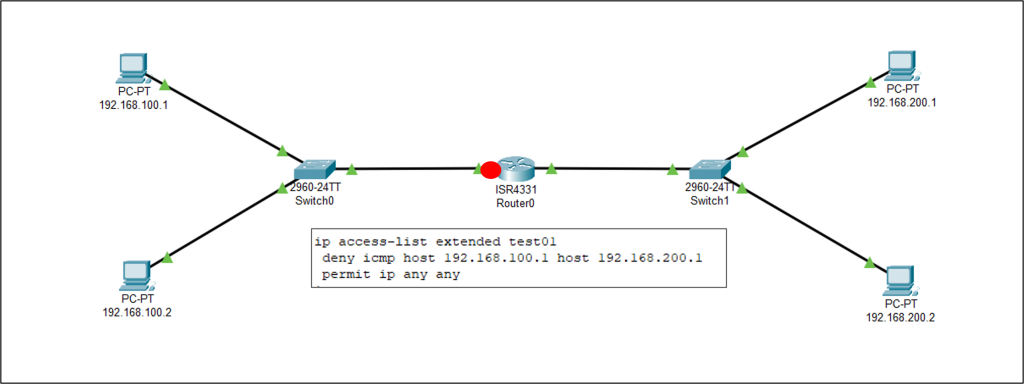

・名前付き拡張ACL

(config)# ip access-list extended test01

(config-ext-nacl)#

(config-ext-nacl)# deny icmp host 192.168.100.1 host 192.168.200.1

(config-ext-nacl)# permit ip any any

(config-ext-nacl)# exit

(config)#

(config)# interface GigabitEthernet 0/0/0

(config-if)#

(config-if)# ip access-group test01 in

[ ip access-list extended <name> ]

名前付き拡張ACLの作成

[ <deny/permit> <protocol> <source> <wildcard> <destination> <wildcard> ]

ACLの内容を設定

The post Cisco 拡張ACL 設定 first appeared on Column - IIDA Techno Corp..

]]>The post Cisco 標準ACL 設定 first appeared on Column - IIDA Techno Corp..

]]>ワイルドカードマスク

ACLでIPアドレスの範囲を指定する際に、ワイルドカードマスクを使用します。

ワイルドカードマスクは、IPアドレスのどの部分をチェックするのかを示します。

表示方法

0:指定したIPアドレスのビットをチェックする

1:指定したIPアドレスのビットをチェックしない

ワイルドカードマスクは「255.255.255.255 – サブネットマスク」で簡単に求めることができます。

・特定のホストを指定

1つのホストを指定するワイルドカードマスクは「0.0.0.0」となります。

ACLを設定する際は、ワイルドカードマスクの代わりにhostを対象のホストの前に指定することで同じように設定できます。

・全てのホストを指定

全てのホストを指定するワイルドカードマスクは「255.255.255.255」となります。

ACLを設定する際は、送信元アドレスとワイルドカードマスクの代わりにanyを指定することで同じように設定できます。

設定

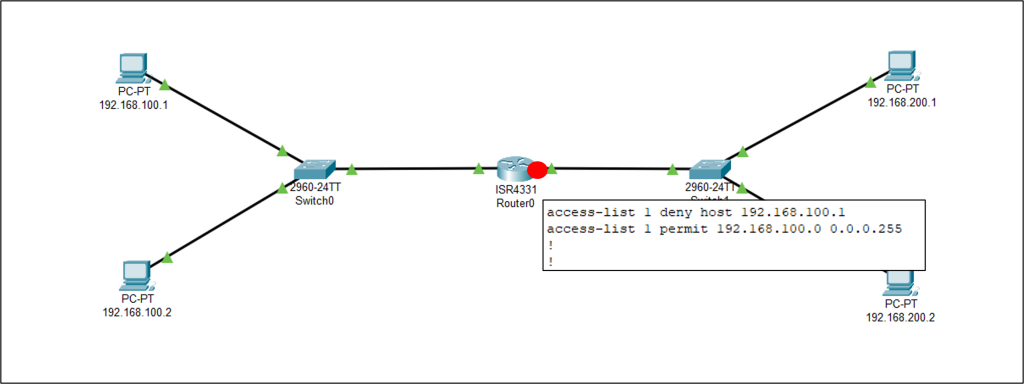

・番号付き標準ACL

(config)# access-list 1 deny host 192.168.100.1

(config)# access-list 1 permit 192.168.100.0 0.0.0.255

(config)# interface GigabitEthernet0/1

(config-if)#

(config-if)# ip access-group 1 out

[ access-list number <deny/permit> <source> <wildcard> ]

番号付き標準ACLを作成する

・permit:通信を許可する

・deny:通信を拒否する

・source:送信元IPアドレス

・wildcard:ワイルドカードマスクを指定する

※ワイルドカードマスクを指定しない場合、0.0.0.0が適用される

[ ip access-group <number> <in/out> ]

ACLをインターフェースに適用する

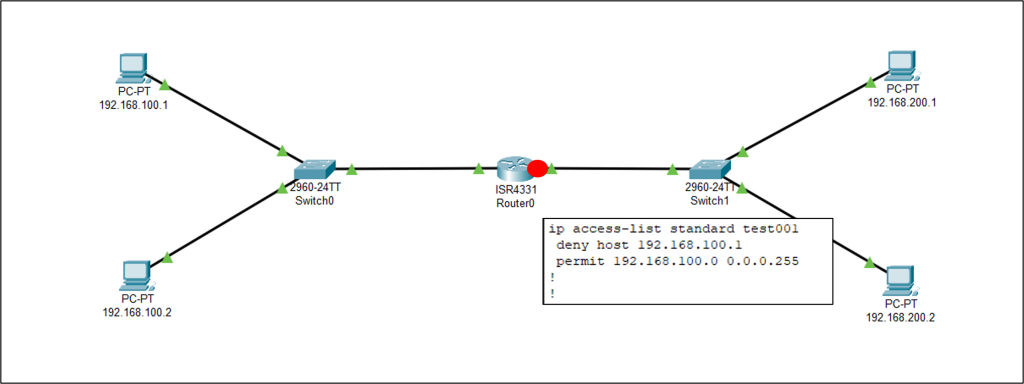

・名前付き標準ACL

(config)# ip access-list standard test

(config-std-nacl)#

(config-std-nacl)# permit 192.168.200.1 0.0.0.255

(config-std-nacl)#

(config-std-nacl)# exit

(config)#

(config)# ip access-group test out

[ ip access-list standard <name> ]

名前付き標準ACLを作成する

[ <permit/deny> <source> <wildcard> ]

ACLの内容を設定する

The post Cisco 標準ACL 設定 first appeared on Column - IIDA Techno Corp..

]]>The post Cisco ACLについて first appeared on Column - IIDA Techno Corp..

]]>ACLは「アクセスコントロールリスト」の略で、通信アクセスを制御するためのリストのことです。

ルータを通過するパケットに対して通信を許可するのか、拒否するのかを定めることができます。

ルータはACLの内容をもとに通信するパケットをフィルタリングします。

ACLは上から1行ずつ確認され、条件に合致した場合はそれ以降の内容を確認せずに処理を行います。

そのため、条件を作成する順番が重要になります。

また、ACLには「暗黙のdeny」というルールがあります。これはすべてのパケットを拒否するというACLです。

暗黙のdenyは、表示されませんが作成したACLの最終行に自動で追加されます。

ACLの種類

ACLは大きく「標準ACL」と「拡張ACL」の2種類に分けられます。

・標準ACL

送信元IPアドレスをもとにパケットの通過を制御するACLです。

標準ACLは、基本的に宛先に近いインターフェースに適用します。

番号付き標準ACLと名前付き標準ACLがあります。

番号付き標準ACLは1~99、または1300~1999のACL番号で設定します。

名前付き標準ACLは名前を設定します。

・拡張ACL

送信元IPアドレスに加え、宛先IPアドレス、プロトコル番号、送信元ポート番号、宛先ポート番号をもとにパケットの通過を制限するACLです。

拡張ACLは基本的に送信元に近いインターフェースに適用します。

番号付き拡張ACLと名前付き拡張ACLがあります。

番号付き拡張ACLは100~199、または2000~2699のACL番号で設定します。

名前付き拡張ACLは名前を設定します。

ACLの適用方向

ACLは適用する際にインバウンド、アウトバウントのどちらかを選択します。

1つのインターフェースにつき、インバウンド、アウトバウンドはそれぞれ1つずつ適用することができます。

・インバウンド

ルーターが受信するパケットに対してチェックします。

ここで通信が許可されたパケットのみがルーティングされ、拒否されたパケットはブロックされて破棄されます。

・アウトバウンド

ルーターが送信するパケットに対してチェックします。

The post Cisco ACLについて first appeared on Column - IIDA Techno Corp..

]]>The post WSUS 初期設定 first appeared on Column - IIDA Techno Corp..

]]>設定方法

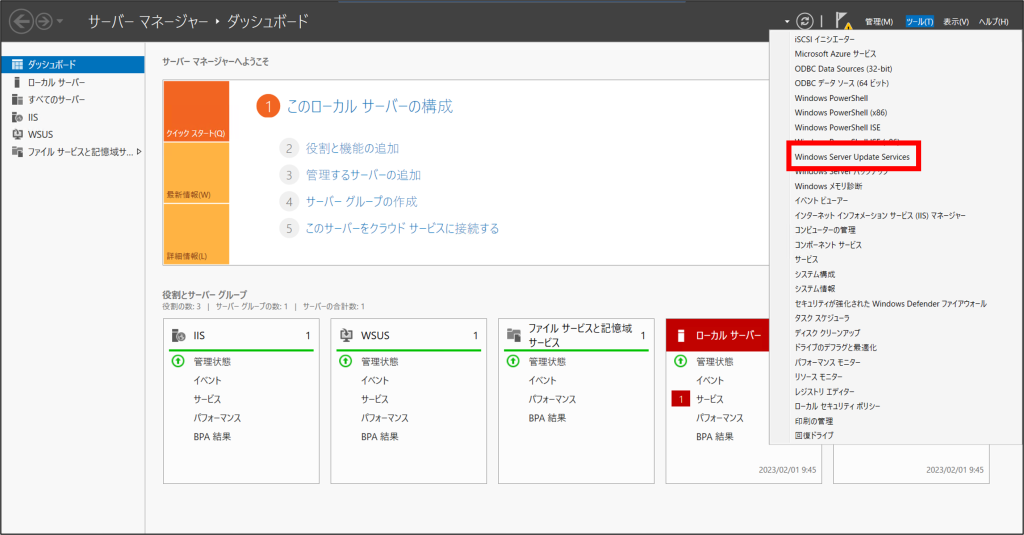

1.サーバーマネージャーの「ツール」から「Windows Server Update Services」をクリックする。

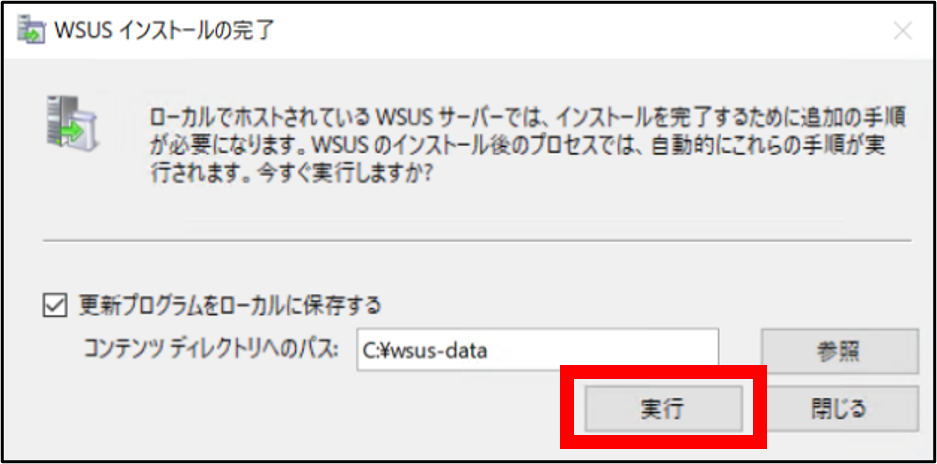

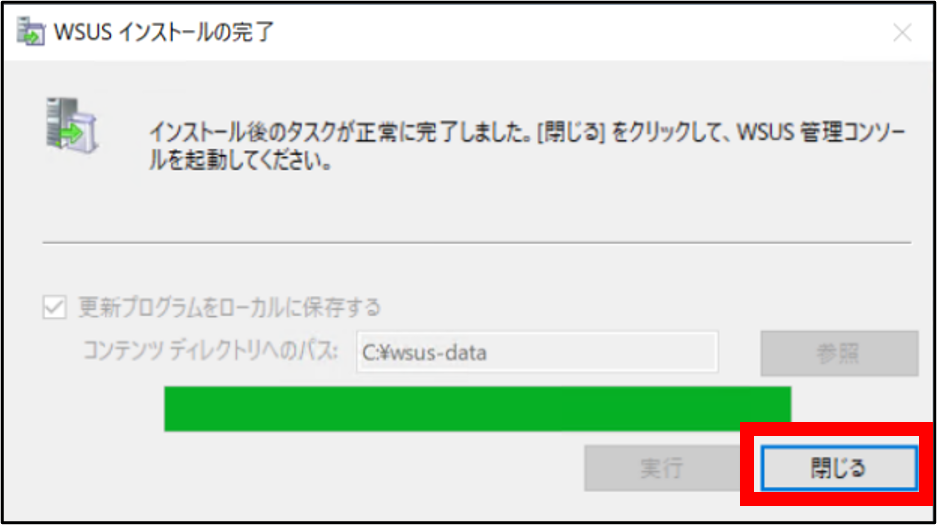

2.「実行」をクリックする。終了したら「閉じる」をクリックする。

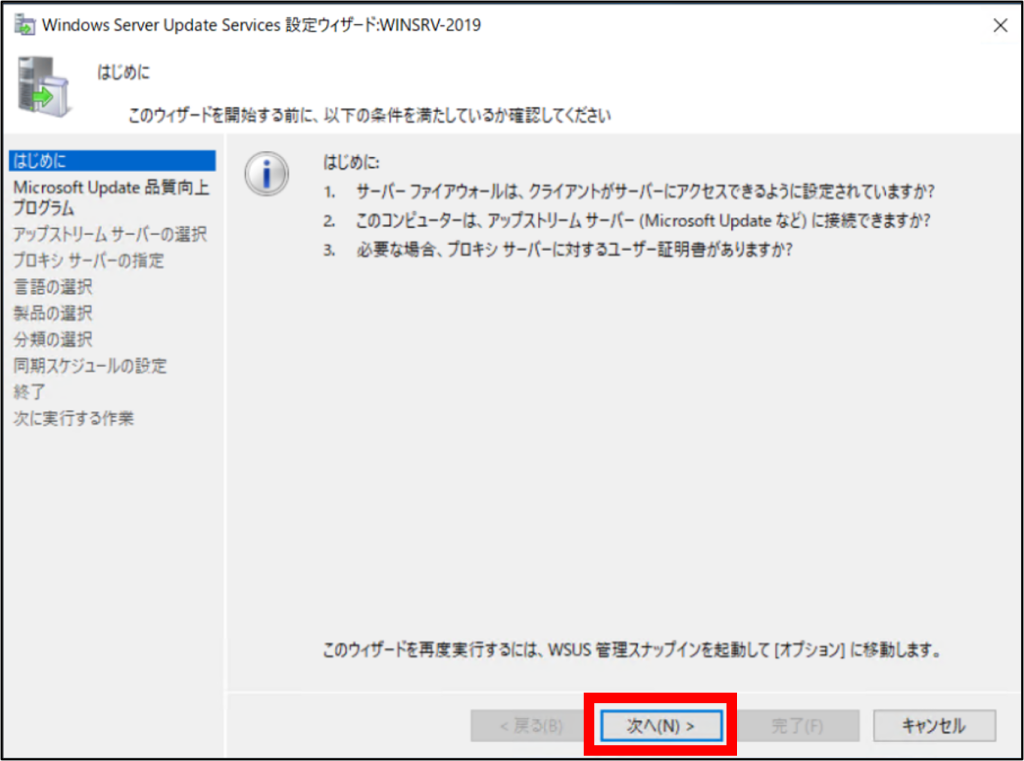

3.Windows Server Update Services 設定ウィザードが表示されたら、「次へ」をクリックする。

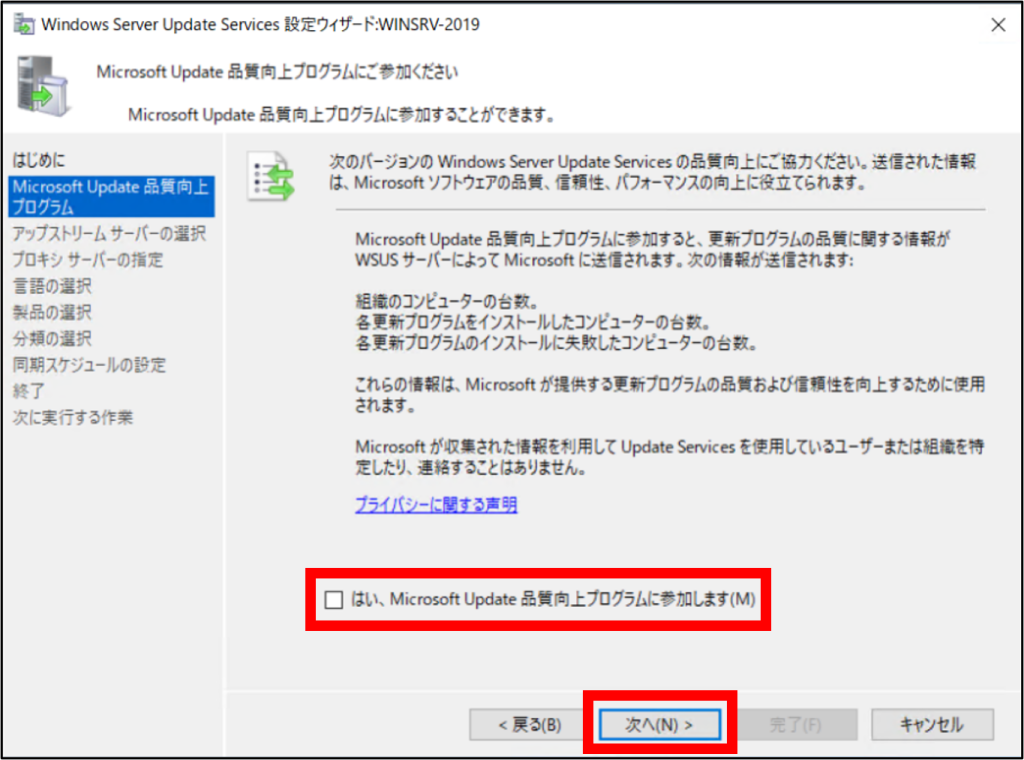

4.「はい、Microsoft Update 品質向上プログラムに参加します」のチェックを外して「次へ」をクリックする。

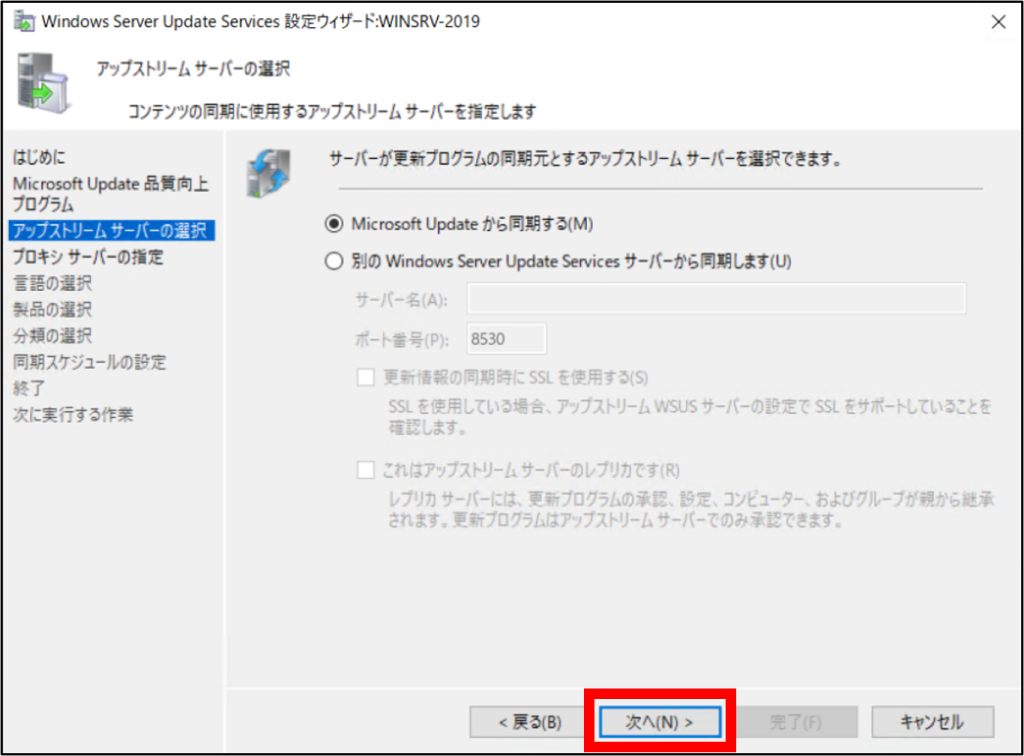

5.インターネットから直接更新プログラムを取得する場合は「Microsoft Updateから同期する」を、別のWSUSサーバから更新プログラムを取得する場合は「別のwindows Server Update Servicesサーバーから同期します」を選択して「次へ」をクリックする。

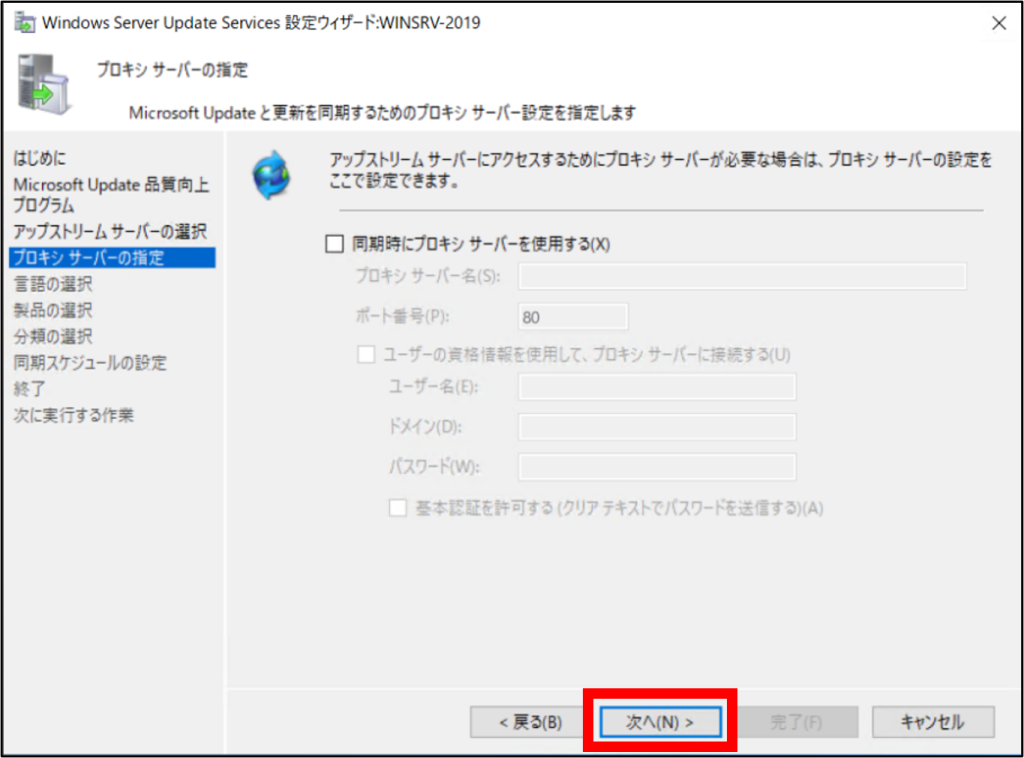

6.プロキシサーバを使用する場合は「同期時にプロキシサーバーを使用する」を選択し、そうでない場合はそのまま「次へ」をクリックする。

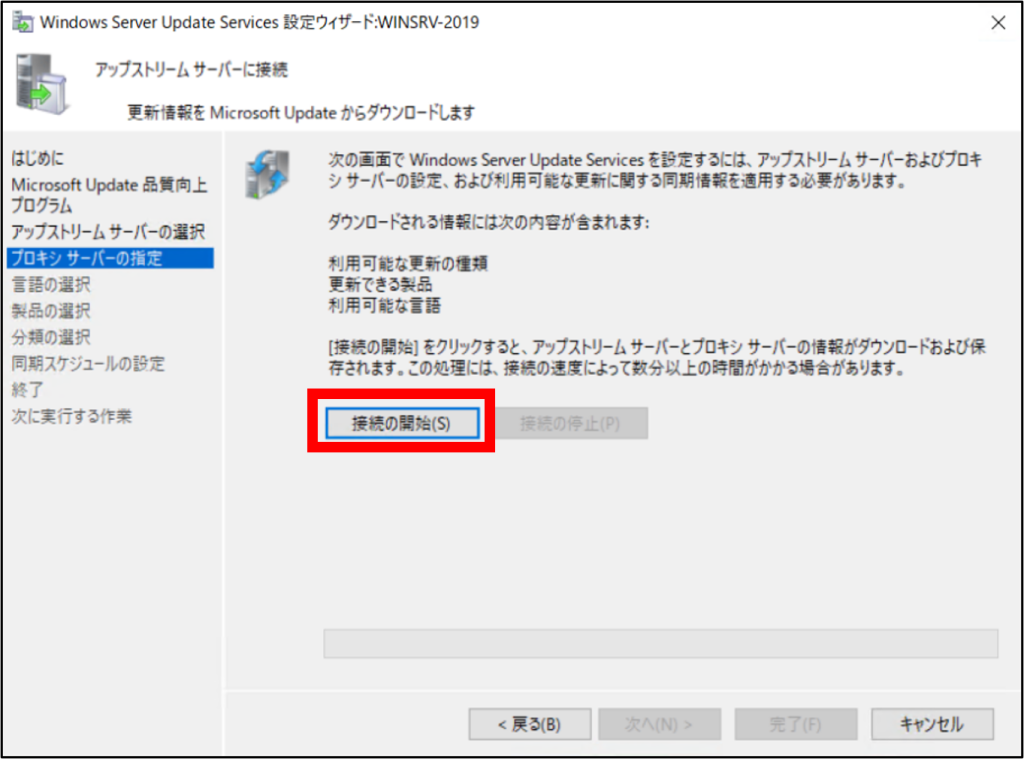

7.「接続の開始」をクリックする。

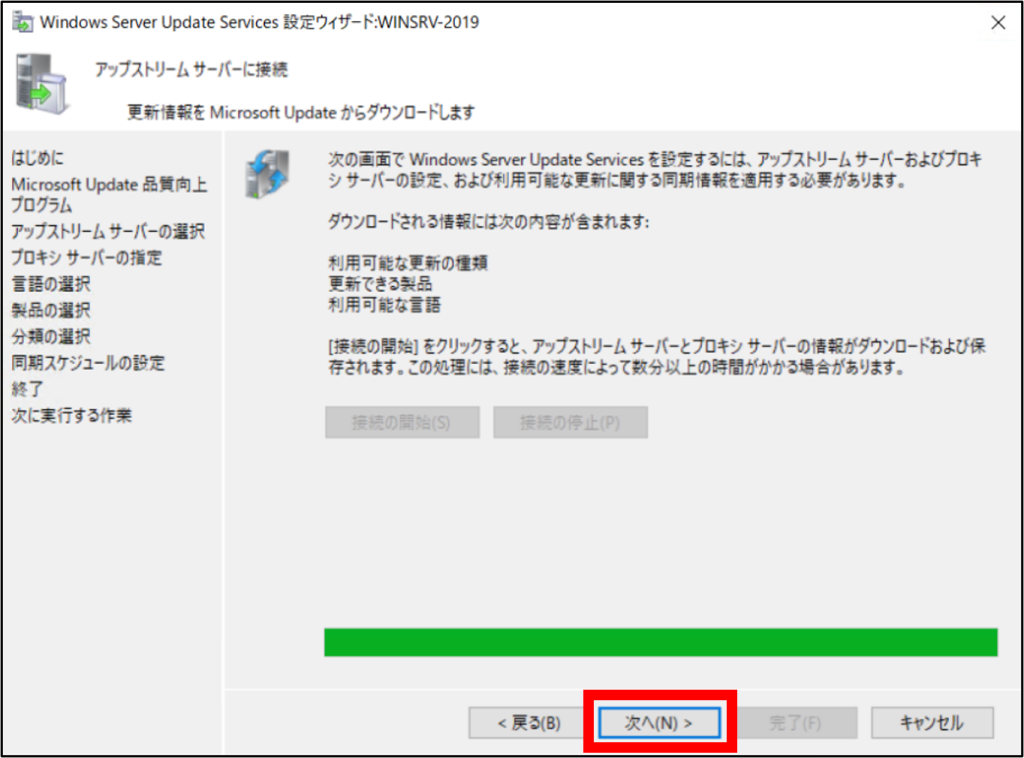

8.完了したら、「次へ」をクリックする。

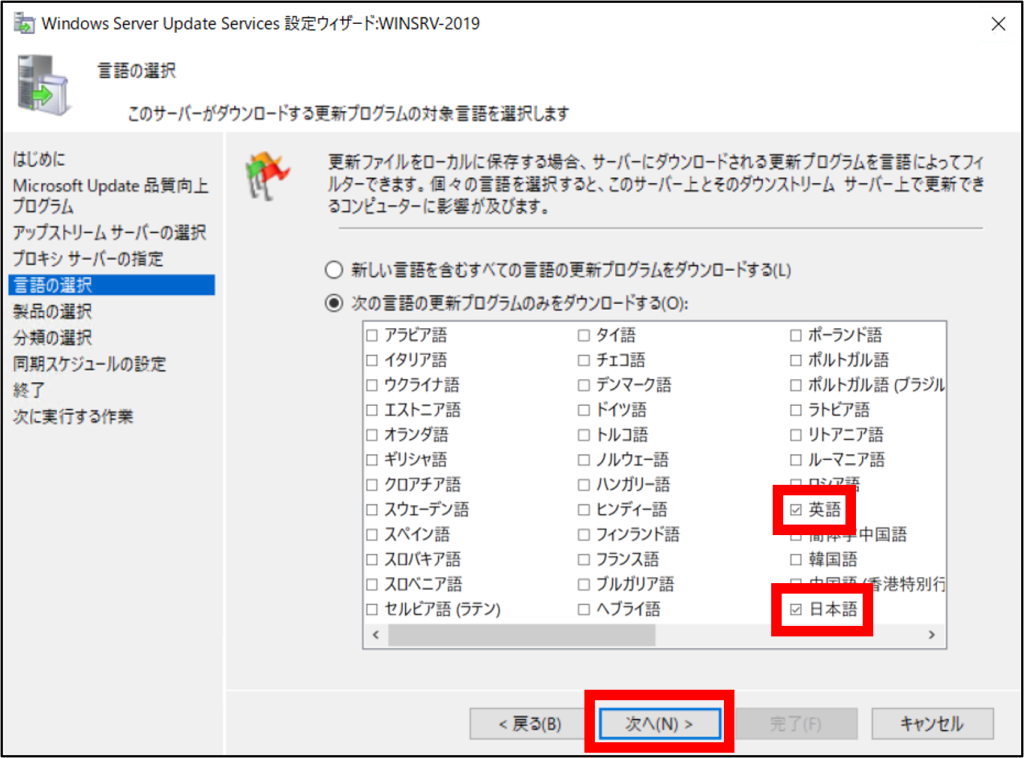

9.「英語」と「日本語」にチェックを入れて「次へ」をクリックする。

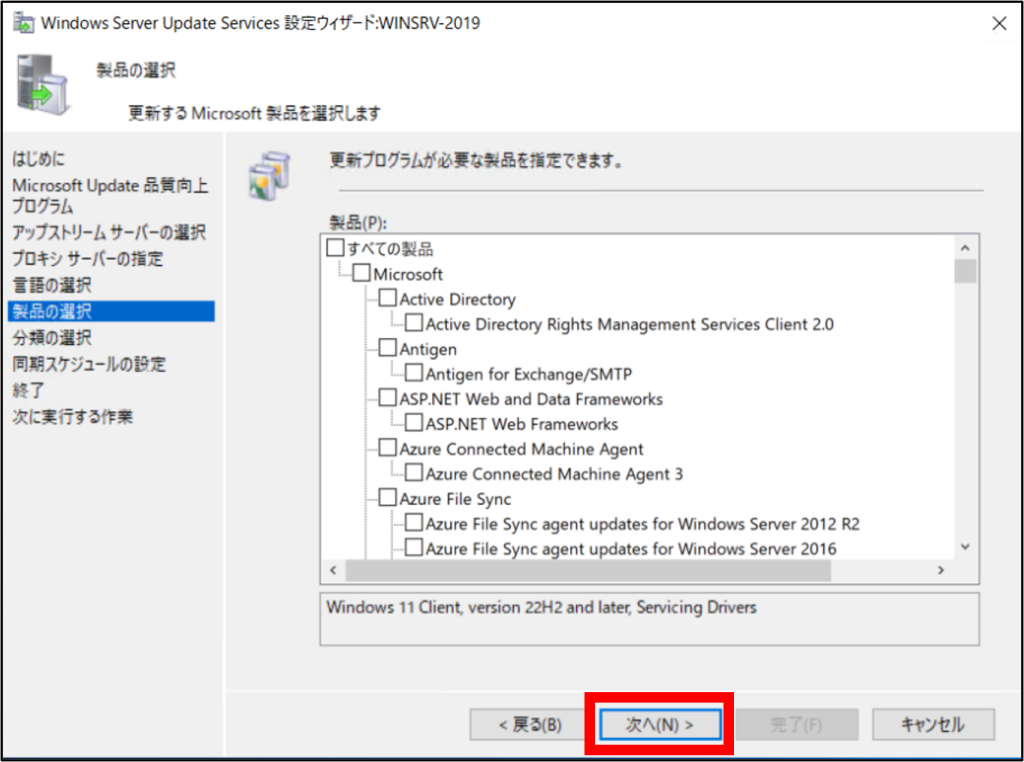

10.更新対象のWindows製品を選択して「次へ」をクリックする。

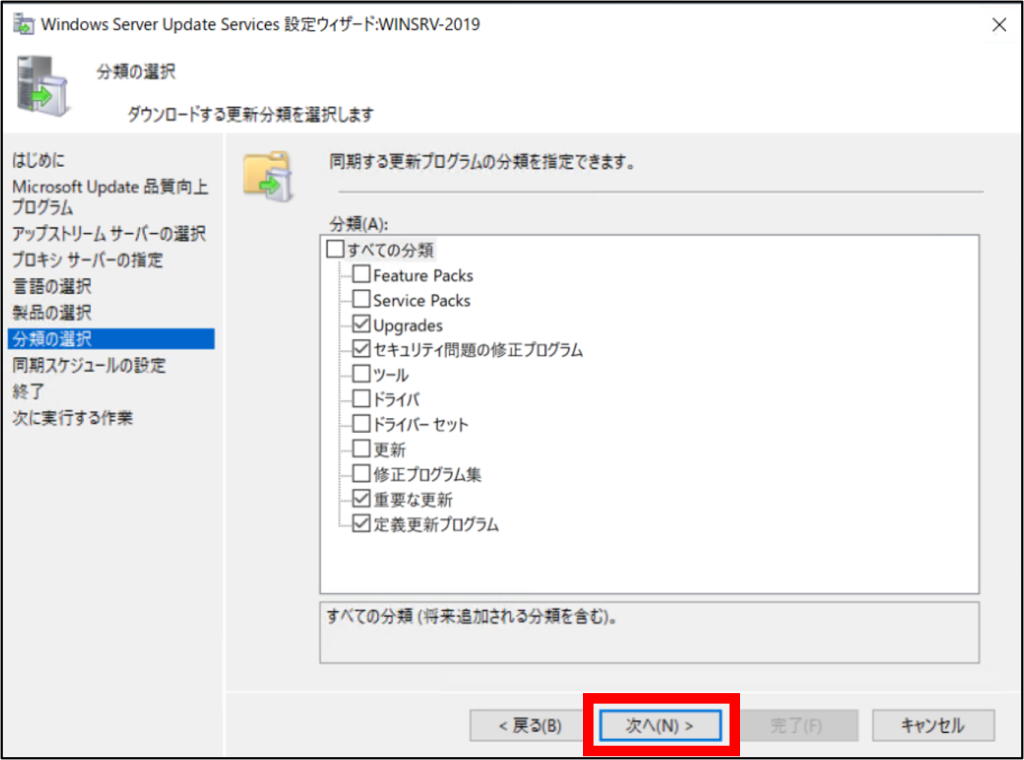

11.分類の指定をして「次へ」をクリックする。

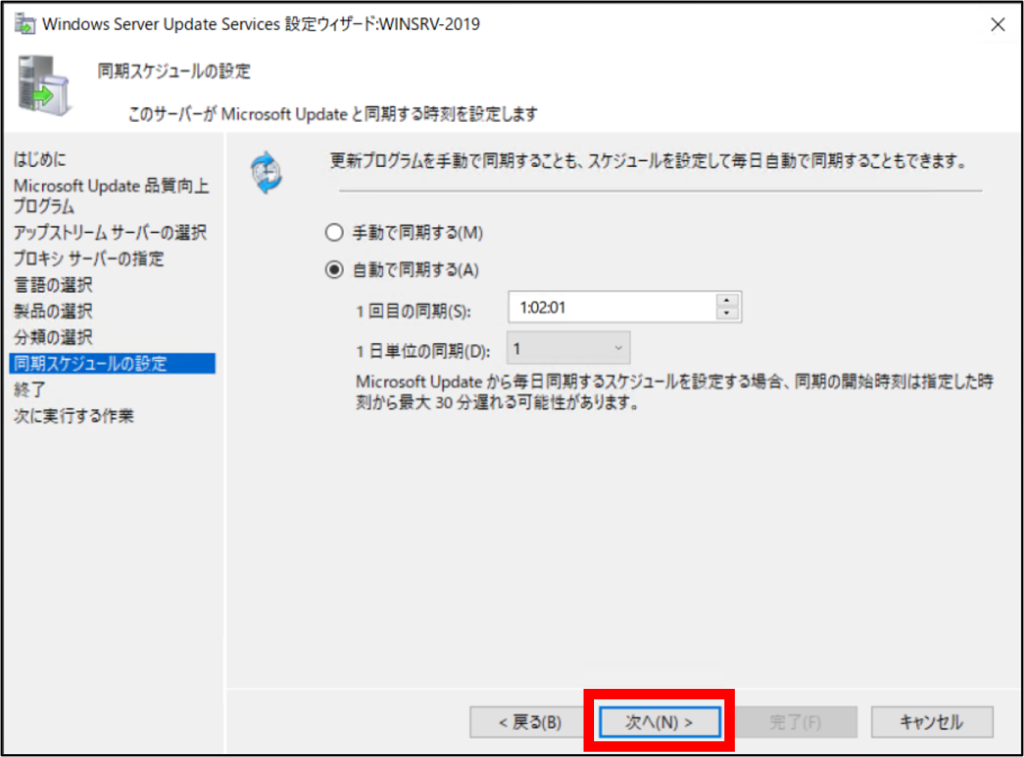

12.同期を手動で行うか、自動で行うか選択して「次へ」をクリックする。

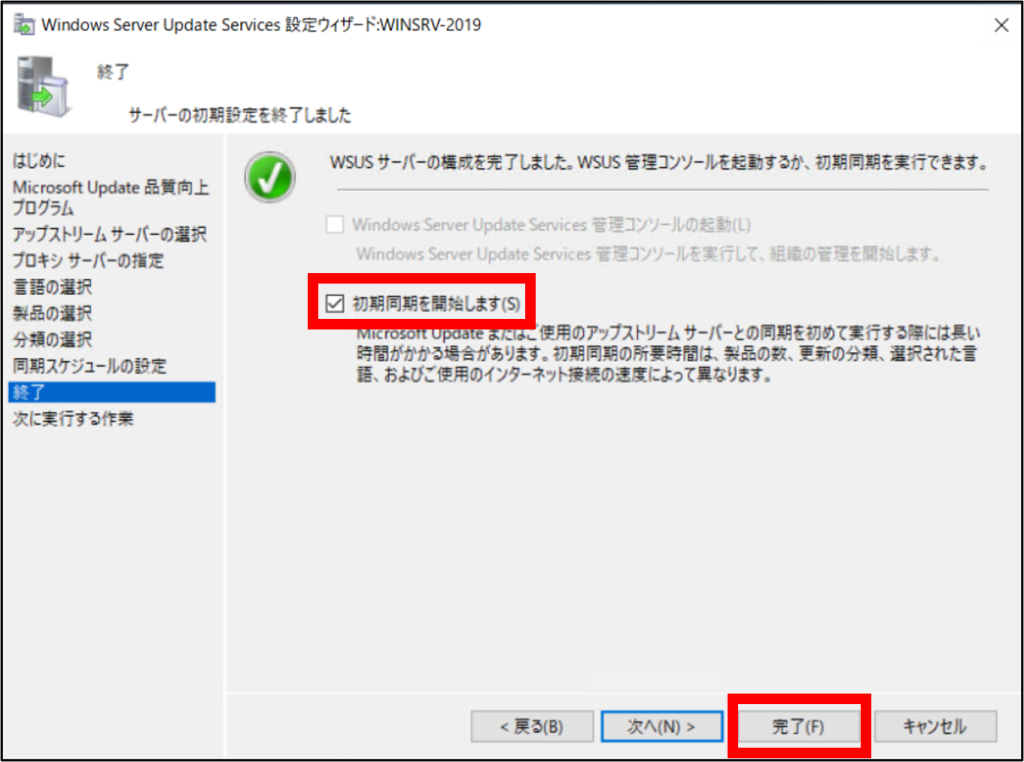

13.「初期動機を開始します」にチェックを入れて「次へ」、「完了」をクリックする。これで終了です。

The post WSUS 初期設定 first appeared on Column - IIDA Techno Corp..

]]>The post WSUS インストール方法 first appeared on Column - IIDA Techno Corp..

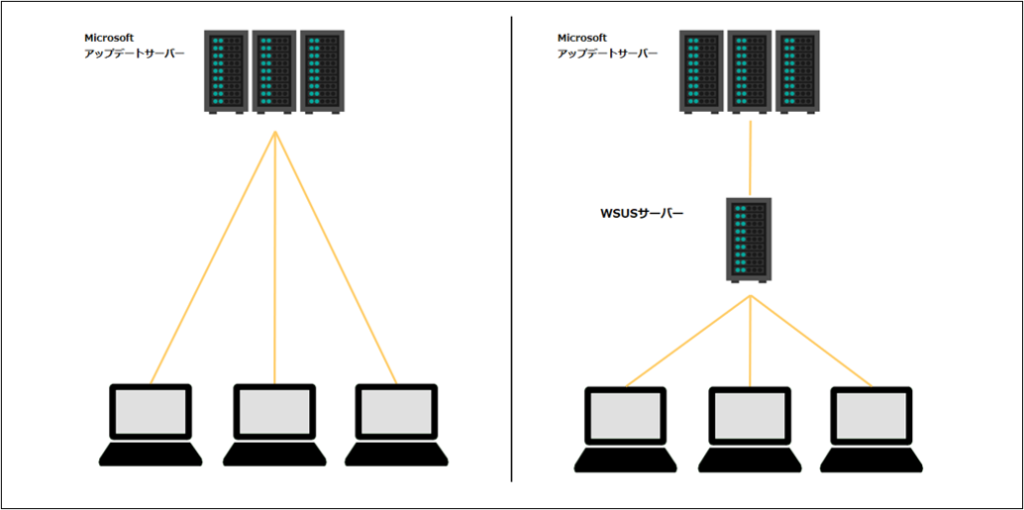

]]>WSUSサーバは、更新プログラムを制御する役割を持っています。

WSUSサーバがMicrosoft アップデータサーバから更新プログラムを一括して取得し、社内のPCやサーバはWSUSサーバから更新プログラムを取得します。

インストール方法

今回はWindows Server 2019にWSUSをインストールしてみます。

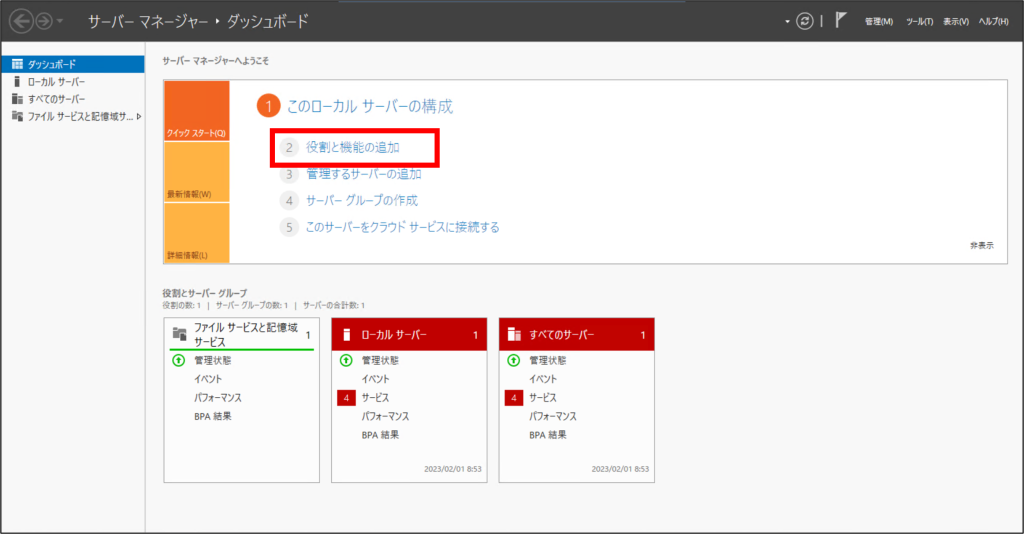

1.サーバーマネージャーから「役割と機能の追加」をクリックする。

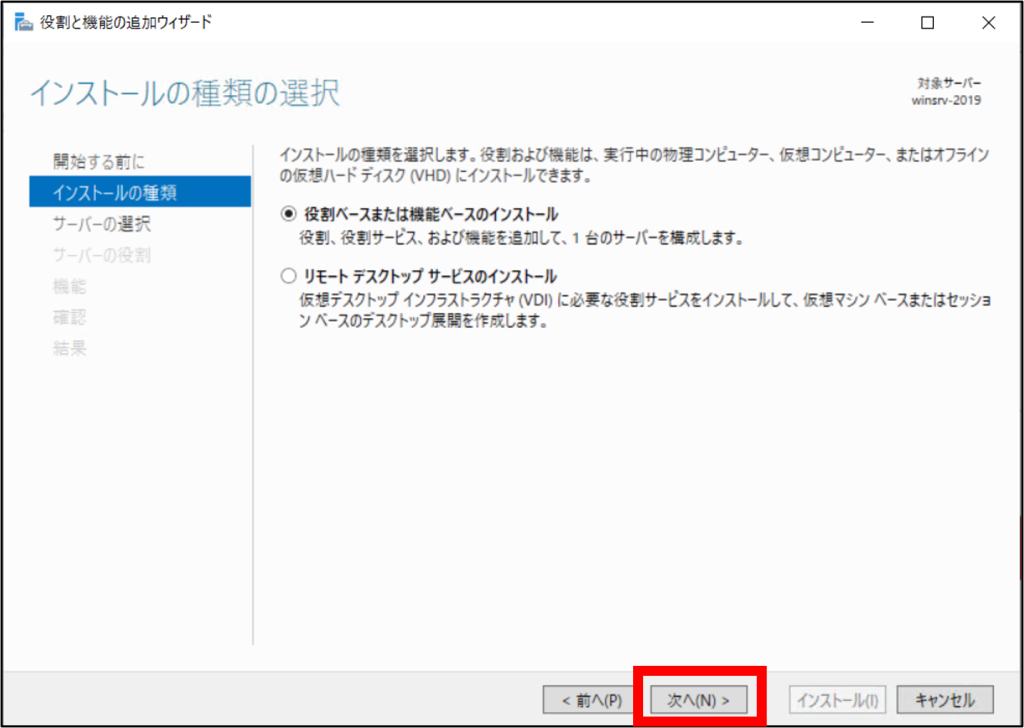

2.「次へ」をクリックして「役割ベースまたは機能ベースのインストール」が選択されていることを確認し、「次へ」をクリックする。

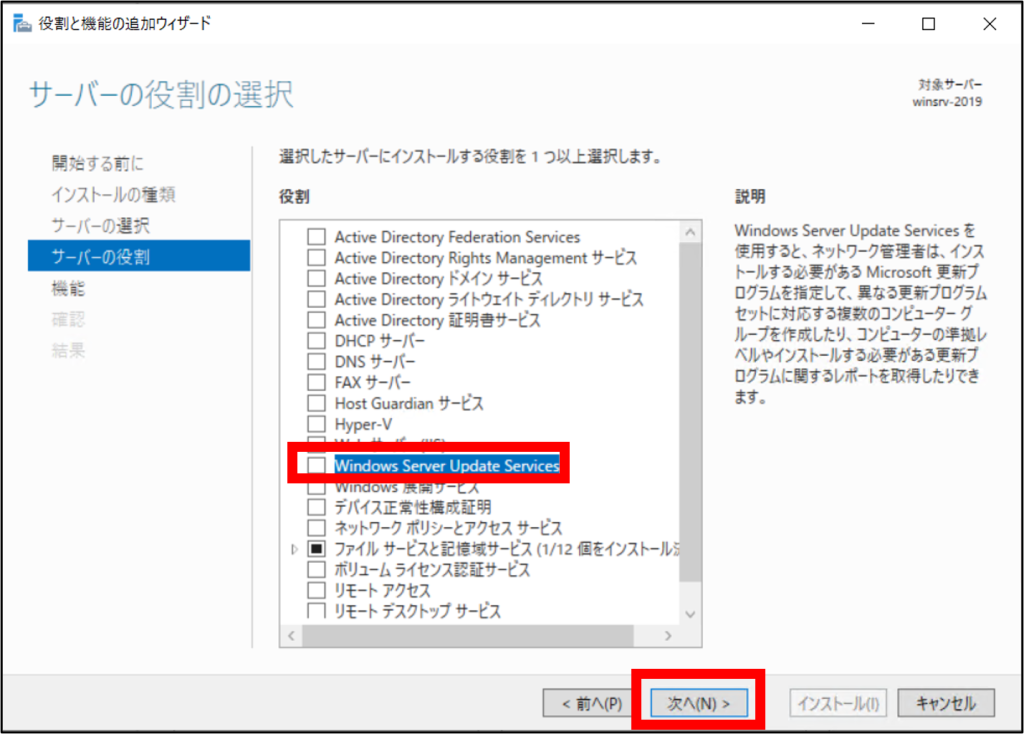

3.「次へ」をクリックして、「Windows Server Update Services」を選択する。

4.「機能の追加」をクリックする。

5.「Windows Server Update Services」にチェックが入っていることを確認して「次へ」をクリックする。

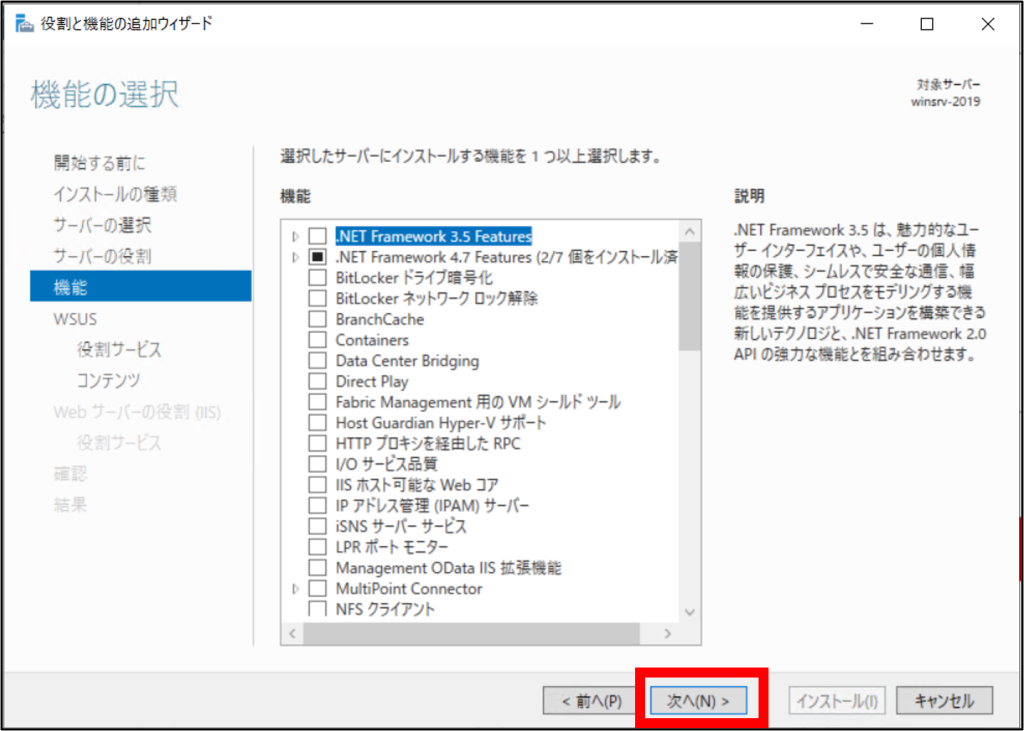

6.追加する機能があればチェックを入れて「次へ」をクリックする。

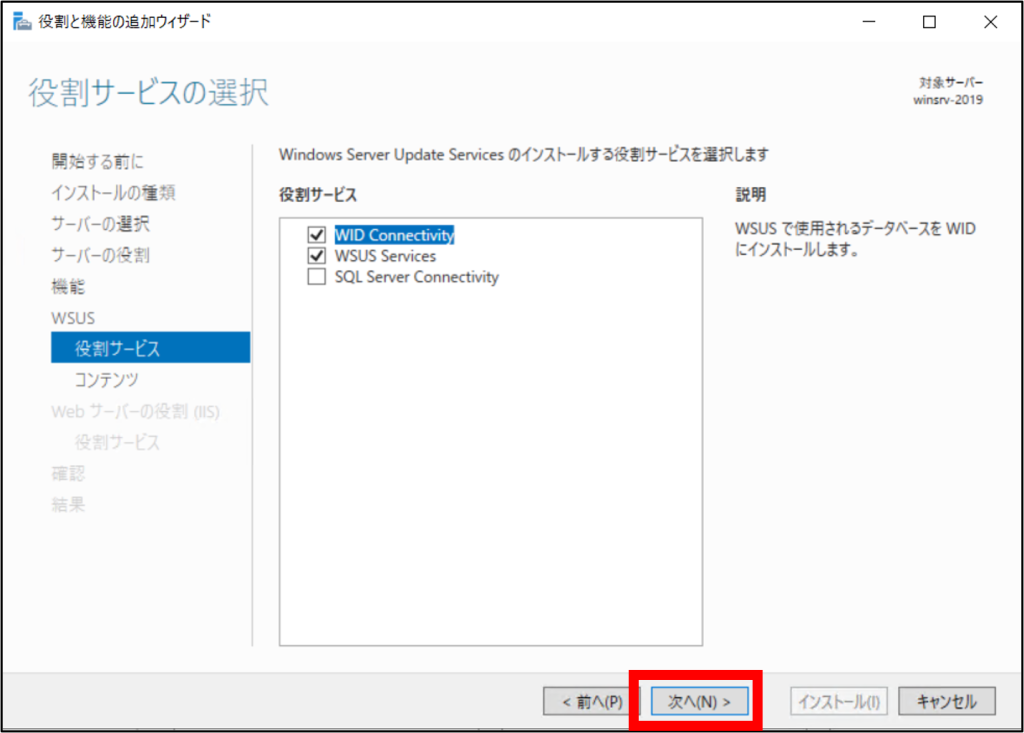

7.「次へ」をクリックする。

8.WSUSのデータを保存する場所を指定して「次へ」をクリックする。

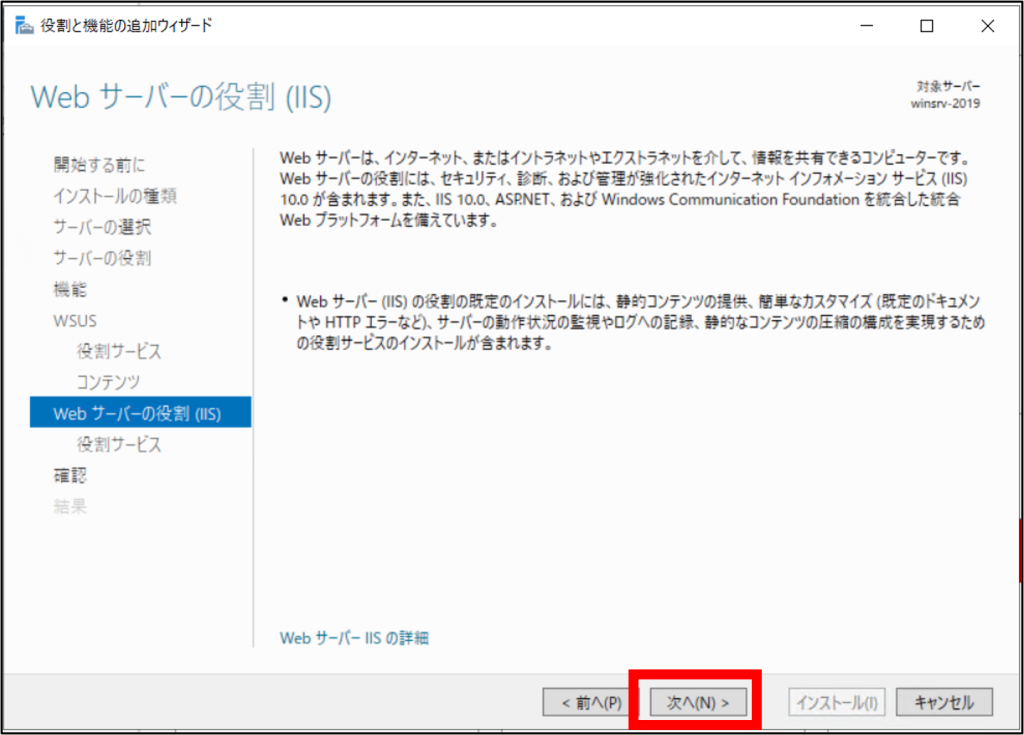

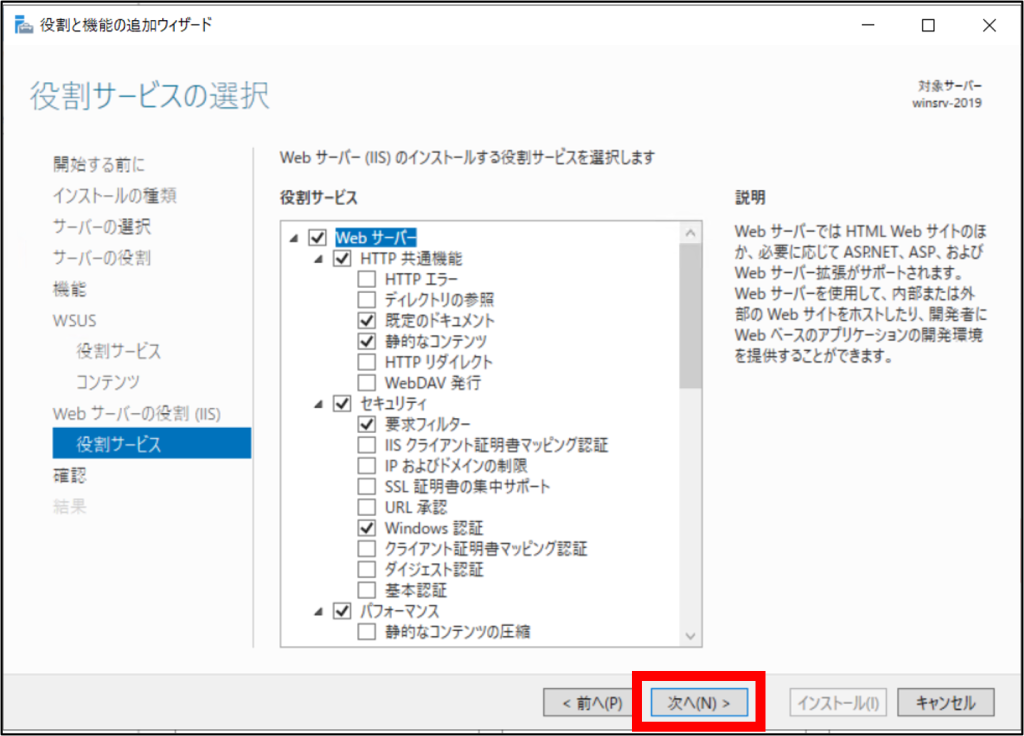

9.「次へ」をクリックする。

10.「インストール」をクリックする。

11.インストールが完了したら、「閉じる」をクリックする。以上で、WSUSのインストールは完了です。

The post WSUS インストール方法 first appeared on Column - IIDA Techno Corp..

]]>The post Cisco スイッチ EtherChannel設定 その2 first appeared on Column - IIDA Techno Corp..

]]>前回はスタティックでの設定方法を紹介したので、今回はダイナミックで作成してみます。

プロトコル

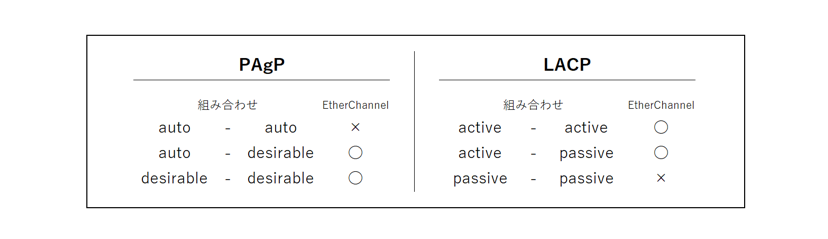

EtherChannelをダイナミックで作成する場合は、以下のプロトコルを使用します。

設定時にリンクの両側で同じプロトコルを指定する必要があります。

・PAgP

Cisco独自のプロトコルなのでCisco機器のみ使用できます。

auto:EtherChannelを構成するために受信したネゴシエーションに応答するモード

desirable:EtherChannelを構成するためにネゴシエーションを開始するモード

・LACP

IEEE標準のプロトコルなのでCisco機器以外でも使用できます。

active:EtherChannelを構成するためにネゴシエーションを開始するモード

passive:EtherChannelを構成するために受信したネゴシエーションに応答するモード

設定

・PAgP

Switch# configure terminal

Switch(config)#

Switch(config)# interface range gigabitethernet 1/0/1 -2

Switch(config-if-range)#

Switch(config-if-range)# channel-group 1 mode auto

・LACP

Switch# configure terminal

Switch(config)#

Switch(config)# interface range gigabitethernet 1/0/1 -2

Switch(config-if-range)#

Switch(config-if-range)# channel-group 1 mode active

The post Cisco スイッチ EtherChannel設定 その2 first appeared on Column - IIDA Techno Corp..

]]>